Spioni Cibernetici într-o Campanie de Pescuit

Compania de Securitate Cibernetică ESET a dezvăluit că grupul OilRig, legat de Iran, a trimis un nou software malefic pentru a colecta informații de identificare ale victimelor israeliene.

APT34, cunoscut și sub numele de Lyceum sau Siamesekitten, este un grup de spioni cibernetici care este în general asociat cu Iranul și care este activ cel puțin din 2014. Acest grup vizează guvernele din Orientul Mijlociu, inclusiv sectoarele chimic, energetic, financiar și de telecomunicații.

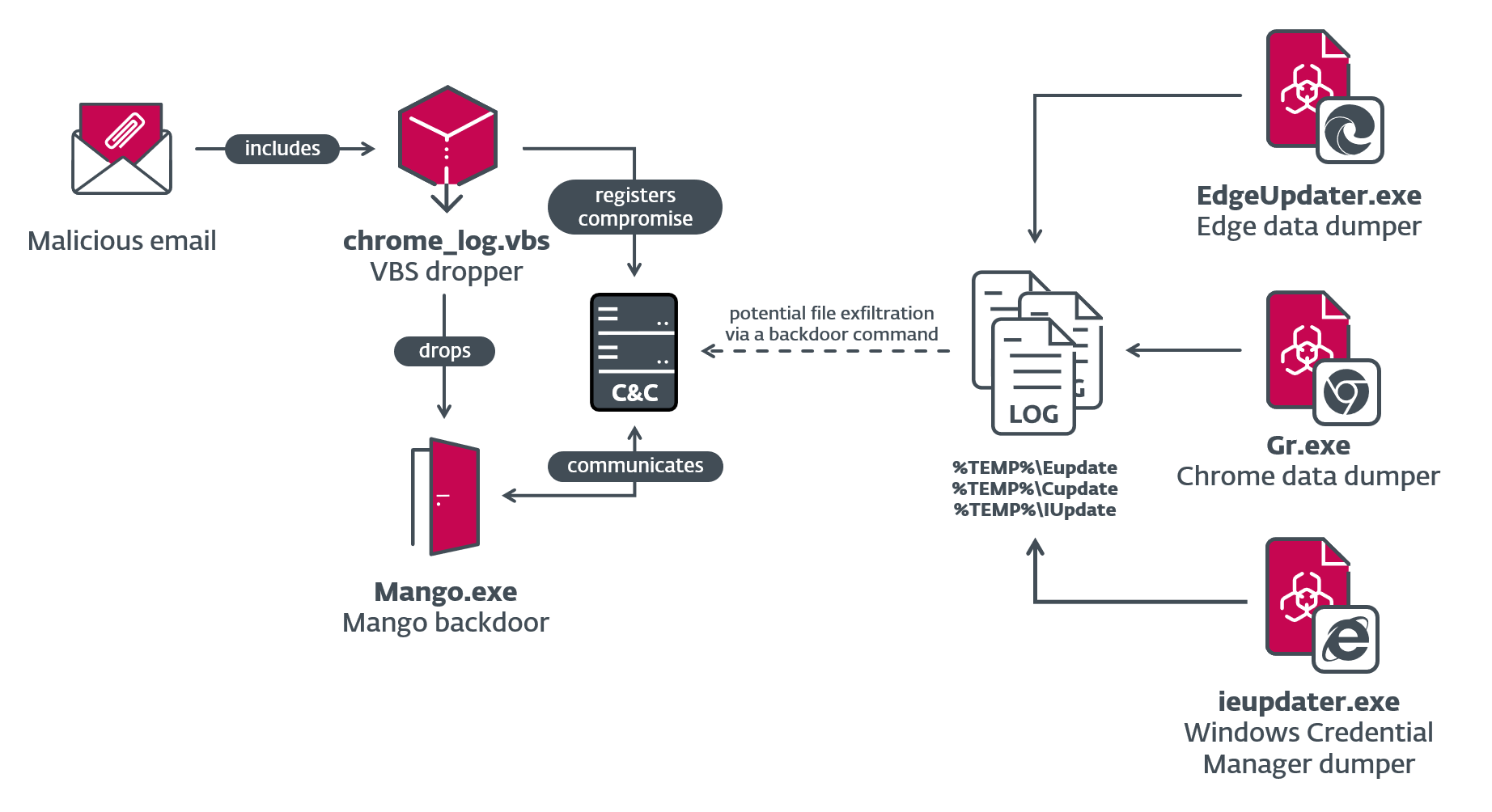

Cercetătorii ESET au investigat două atacuri ale grupului OilRig APT (Advanced Persistent Threat) legate de Iran: "Outer Space" din 2021 și "Juicy Mix" din 2022. Ambele atacuri de spionaj cibernetic vizau în special organizațiile israeliene. Acest accent indică faptul că acest grup se concentrează asupra Orientului Mijlociu și folosește aceleași metode. OilRig a încălcat mai întâi securitatea unui site web legal pentru a-l folosi ca server C&C și apoi a furnizat victimelor sale backdoor-uri necomemorate, distribuind în același timp instrumente de exploatare a securității utilizate în mare parte pentru a extrage date din sistemele țintă. În special, acestea au fost folosite pentru a colecta informații de identificare din Windows Credential Manager și din browserele principale, precum și din cookie-uri și istoricul de navigare.

În atacul "Outer Space", OilRig a folosit o nouă backdoor C#/.NET numită Solar, și un nou descărcător numit SampleCheck5000 (sau SC5k) care folosea API-urile Microsoft Office Exchange Web Services pentru comunicare la distanță și control. Actorii de amenințare au încălcat mai întâi securitatea unui site web legal de resurse umane și au folosit acesta ca server de comandă și control înainte de a activa Solar. Pentru campania "Juicy Mix", OilRig a mutat backdoor-ul Solar la Mango, care avea o funcționalitate și o suprapunere a capacităților similare cu Solar. ESET a descoperit, de asemenea, o tehnică de evitare a detectării neutilizată în Mango.

ESET a folosit un nume de cod "Solar" pentru backdoor bazat pe termeni astronomici în numele funcțiilor și sarcinilor. Un alt backdoor nou a fost numit "Mango" pe baza concepției interne și a numelor de fișiere. Backdoor-ul numit "Solar" are funcționalități de bază. Pe lângă alte funcționalități, poate fi folosit pentru descărcarea și executarea fișierelor, precum și pentru extragerea automată a fișierelor segmentate. Înainte ca OilRig să activeze Solar, a folosit un site web legal al unei companii israeliene de resurse umane ca server de comandă și control.

Hibya Haber Ajansı Romania News Agency